Tidigare skrev jag om hur du kan aktivera SSH-åtkomst till din Cisco-switch genom att aktivera inställningen i GUI-gränssnittet. Det här är bra om du vill få tillgång till din switch CLI över en krypterad anslutning, men det beror fortfarande på bara ett användarnamn och lösenord.

Om du använder den här omkopplaren i ett mycket känsligt nätverk som behöver vara väldigt säkert, kanske du vill överväga att aktivera public key-autentisering för din SSH-anslutning. Egentligen kan du, för maximal säkerhet, aktivera ett användarnamn / lösenord och autentisering för att få tillgång till din switch.

I den här artikeln visar jag hur du aktiverar public key-autentisering på en SG300 Cisco-switch och hur du genererar de offentliga och privata nyckelparen med hjälp av puTTYGen. Då visar jag dig hur du loggar in med de nya nycklarna. Dessutom visar jag dig hur du konfigurerar det så att du antingen kan använda bara nyckeln för att logga in eller tvinga användaren att skriva in ett användarnamn / lösenord tillsammans med att använda den privata nyckeln.

Obs! Innan du börjar på denna handledning, se till att du redan har aktiverat SSH-tjänsten på strömbrytaren, som jag nämnde i min tidigare artikel länkad ovan.

Aktivera SSH User Authentication med Public Key

Sammantaget är processen för att få public key-verifiering att fungera för SSH enkelt. I mitt exempel visar jag hur du aktiverar funktionerna med hjälp av webbaserade GUI. Jag försökte använda CLI-gränssnittet för att aktivera public key-autentisering, men det skulle inte acceptera formatet för min privata RSA-nyckel.

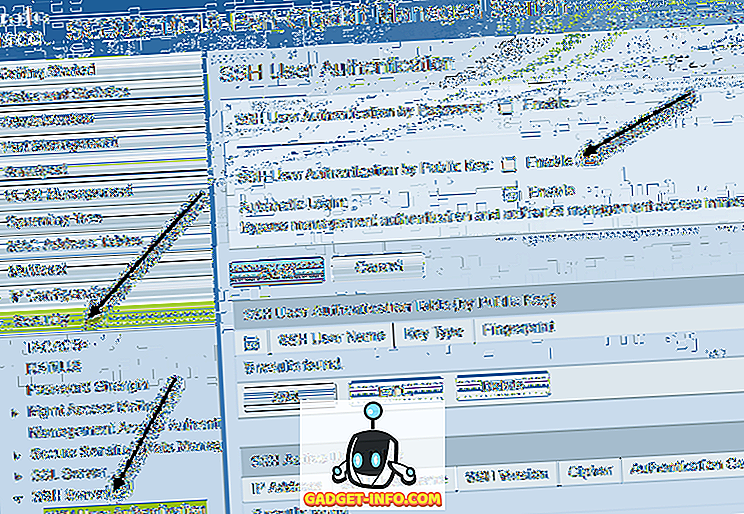

När jag får det som jobbar, uppdaterar jag det här inlägget med CLI-kommandon som gör vad vi ska göra genom GUI för nu. Klicka först på Säkerhet, sedan SSH Server och slutligen SSH User Authentication .

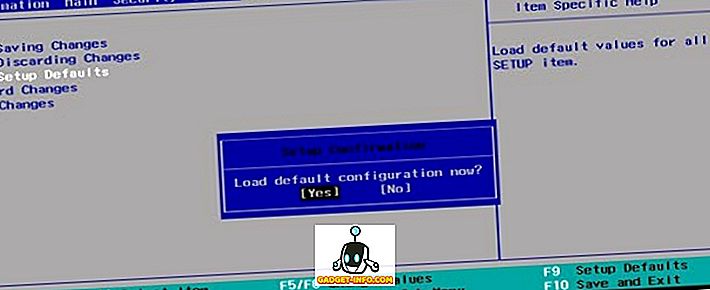

I den högra rutan, fortsätt och kolla Aktivera rutan bredvid SSH User Authentication med Public Key . Klicka på Apply- knappen för att spara ändringarna. Kontrollera inte knappen Aktivera bredvid Automatisk inloggning just då som jag kommer att förklara det längre ner.

Nu måste vi lägga till ett SSH användarnamn. Innan vi börjar lägga till användaren måste vi först skapa en offentlig och privat nyckel. I det här exemplet använder vi puTTYGen, vilket är ett program som levereras med puTTY.

Generera privata och offentliga nycklar

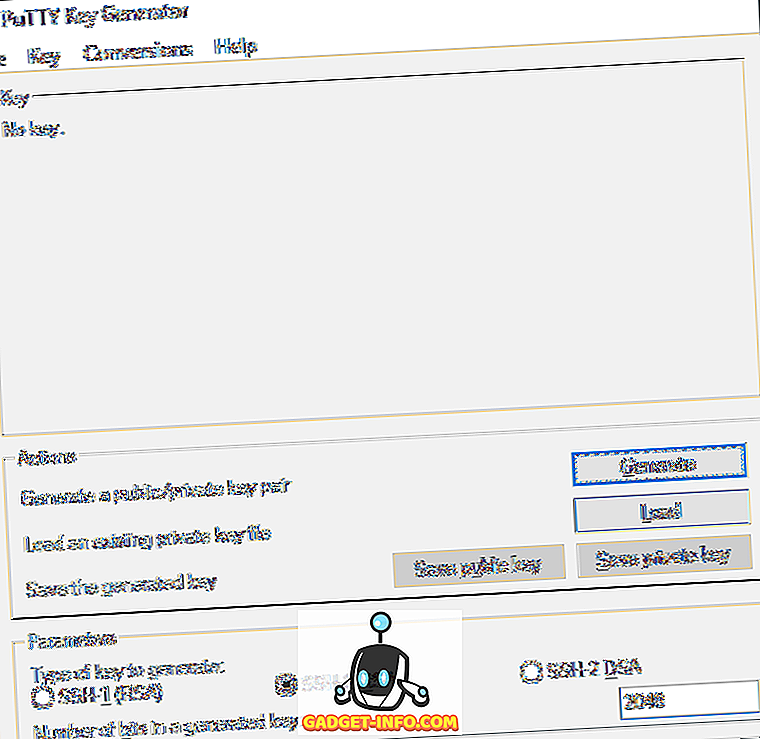

För att generera nycklarna, fortsätt och öppna puTTYGen först. Du kommer att se en tom skärm och du borde verkligen inte behöva ändra någon av inställningarna från de standardvärden som visas nedan.

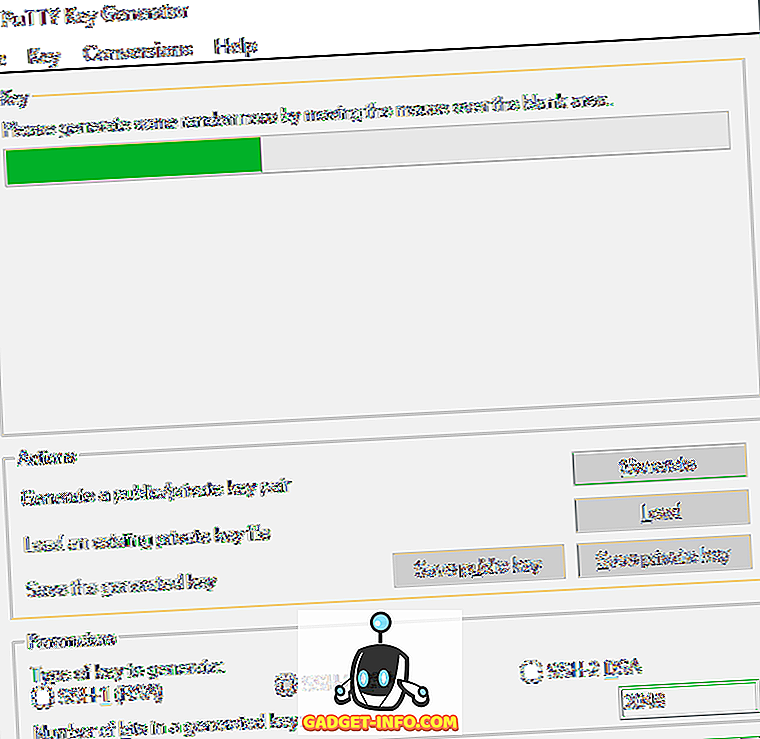

Klicka på Generera- knappen och flytta musen runt det tomma området tills framdriftsfältet går hela vägen.

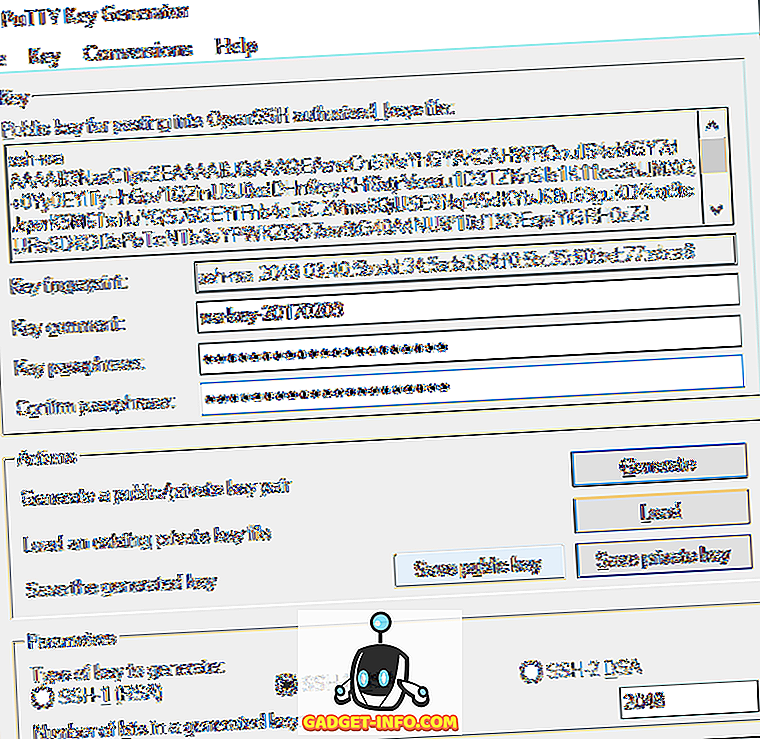

När nycklarna har skapats måste du skriva in ett lösenordsfras, vilket i princip är ett lösenord för att låsa upp nyckeln.

Det är en bra idé att använda en lång lösenordsfras för att skydda nyckeln från brute-force attacker. När du har skrivit in lösenordsfrasen två gånger, bör du klicka på Spara offentlig nyckel och Spara privata nyckeltangenter . Se till att dessa filer sparas på ett säkert ställe, helst i en krypterad behållare av något slag som kräver ett lösenord för att öppna. Kolla in mitt inlägg med VeraCrypt för att skapa en krypterad volym.

Lägg till användare och nyckel

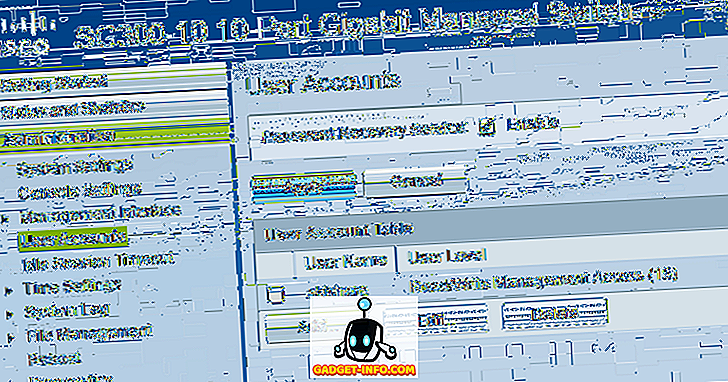

Nu tillbaka till SSH User Authentication- skärmen var vi på tidigare. Här kan du välja mellan två olika alternativ. För det första gå till Administration - Användarkonton för att se vilka konton du för närvarande har för inloggning.

Som du kan se har jag ett konto som heter akishore för att få tillgång till min switch. För närvarande kan jag använda det här kontot för att komma åt webbaserade GUI och CLI. Tillbaka på SSH User Authentication- sidan kan användaren du lägger till i SSH- användarautentiseringstabellen (med offentlig nyckel) vara densamma som vad du har under Administration - Användarkonton eller olika.

Om du väljer samma användarnamn kan du kolla Aktivera- knappen under Automatisk inloggning och när du går till logga in på växeln måste du helt enkelt skriva in användarnamnet och lösenordet för den privata nyckeln och du kommer att vara inloggad .

Om du väljer att välja ett annat användarnamn här kommer du få en snabbmeddelande där du måste ange SSH privatnyckel användarnamn och lösenord och då måste du ange ditt vanliga användarnamn och lösenord (listad under Admin - Användarkonton) . Om du vill ha den extra säkerheten, använd ett annat användarnamn, annars kan du bara ange det som det du är nu.

Klicka på knappen Lägg till och du kommer att få fönstret Lägg till SSH- användare uppe.

Kontrollera att tangenttypen är inställd på RSA och fortsätt sedan och öppna din offentliga SSH-nyckelfil som du sparade tidigare med ett program som anteckningsblock. Kopiera hela innehållet och klistra in det i fönstret Public Key . Klicka på Apply och sedan på Stäng om du får ett framgångsmeddelande längst upp.

Logga in med privat nyckel

Nu behöver vi bara logga in med vår privata nyckel och lösenord. När du försöker logga in måste du ange inloggningsuppgifter två gånger: en gång för den privata nyckeln och en gång för det normala användarkontot. När vi aktiverar automatisk inloggning behöver du bara ange användarnamnet och lösenordet för den privata nyckeln och du kommer att vara in.

Öppna puTTY och skriv in din IP-adress för din omkopplare i rutan värdnamn som vanligt. Men den här gången måste vi ladda upp den privata nyckeln till puTTY också. För att göra detta, expandera Connection, expandera SSH och klicka sedan på Auth .

Klicka på knappen Bläddra under Privat nyckelfil för autentisering och välj den privata nyckelfilen du sparade ur puTTY tidigare. Klicka nu på knappen Öppna för att ansluta.

Den första prompten kommer att vara inloggad som och det ska vara användarnamnet du lagt till under SSH-användare. Om du använde samma användarnamn som ditt huvudkonto, spelar det ingen roll.

I mitt fall använde jag akishore för båda användarkonton, men jag använde olika lösenord för den privata nyckeln och mitt huvudkonto. Om du vill kan du göra lösenorden lika, men det finns ingen anledning att verkligen göra det, speciellt om du aktiverar automatisk inloggning.

Om du inte vill behöva dubbla inloggningen för att komma in i omkopplaren, markera kryssrutan Aktivera bredvid Automatisk inloggning på sidan SSH User Authentication .

När det här är aktiverat måste du nu bara skriva in uppgifterna för SSH-användaren och du kommer vara inloggad.

Det är lite komplicerat, men meningsfullt när du spelar med det. Som jag nämnde tidigare skriver jag också CLI-kommandona när jag kan få den privata nyckeln i rätt format. Genom att följa anvisningarna här, bör åtkomst till din strömbrytare via SSH vara mycket säkrare nu. Om du stöter på problem eller har frågor, posta i kommentarerna. Njut av!